En la conversación sobre la gestión y puntuación de vulnerabilidades, un aspecto que a menudo se pasa por alto es la capacidad de explotación real de la vulnerabilidad. Las organizaciones generalmente priorizan la vulnerabilidad en función de la criticidad, como crítica o alta, así como las puntuaciones, a menudo definidas por fuentes como el Sistema de puntuación de vulnerabilidad común (CVSS). El problema con este método de priorización de vulnerabilidades es que no tiene en cuenta si las vulnerabilidades son realmente explotables o no. Esto lleva a las organizaciones a centrarse en las vulnerabilidades que en realidad podrían no representar ningún riesgo. El Exploit Prediction Scoring System (EPSS) es un sistema emergente que espera ayudar a resolver este problema.

El objetivo de EPSS

EPSS tiene como objetivo ayudar a los profesionales de la seguridad y sus organizaciones a mejorar los esfuerzos de priorización de vulnerabilidades. Hay un número exponencial de vulnerabilidades en el panorama digital actual, y ese número solo está aumentando debido a factores como una mayor digitalización de los sistemas y la sociedad; mayor escrutinio de los productos digitales; y mejores capacidades de investigación y presentación de informes. EPSS señala que, en general, las organizaciones solo pueden corregir entre el 5 % y el 20 % de las vulnerabilidades mensualmente.

También existe la realidad de que se sabe que menos del 10% de las vulnerabilidades que se publican se explotan en realidad. Además, hay problemas de fuerza laboral disponible: el estudio anual ISC2 Cybersecurity Workforce Study muestra una escasez que supera los dos millones de profesionales de ciberseguridad en todo el mundo. En conjunto, todos estos factores garantizan que las organizaciones tengan un enfoque coherente y efectivo para ayudar a priorizar las vulnerabilidades que representan el mayor riesgo para su organización y, por lo tanto, evitar el desperdicio de tiempo y recursos limitados.

El modelo EPSS tiene como objetivo brindar soporte al producir puntajes de probabilidad de que una vulnerabilidad sea explotada en los próximos 30 días y los puntajes oscilan entre cero y uno -o 0% y 100%-. Para proporcionar estos puntajes y proyecciones, EPSS utiliza datos de varias fuentes, como la lista MITRE CVE (vulnerabilidades y exposiciones comunes); datos sobre CVE como días desde la publicación; y observaciones de la actividad de explotación en estado salvaje de proveedores de seguridad como AlienVault y Fortinet.

Combinando EPSS y CVSS

El equipo de EPSS publicó datos para respaldar su enfoque de usar no solo puntajes de CVSS, sino combinarlos con datos de puntaje de EPSS para conducir a esfuerzos de remediación de vulnerabilidades más efectivos. Por ejemplo, muchas organizaciones exigen que se reparen las vulnerabilidades con una puntuación CVSS específica o superior, como siete o más. Pero esto prioriza la remediación de vulnerabilidades basándose únicamente en la puntuación CVSS, no si se sabe que la vulnerabilidad es explotada o no. La combinación de EPSS con CVSS es más efectiva dado que este método prioriza las vulnerabilidades no solo en función de su calificación de gravedad, sino también si se sabe que se explotan activamente, lo que permite a las organizaciones abordar los CVE que representan el mayor riesgo para la organización.

Una mirada más cercana a EPSS

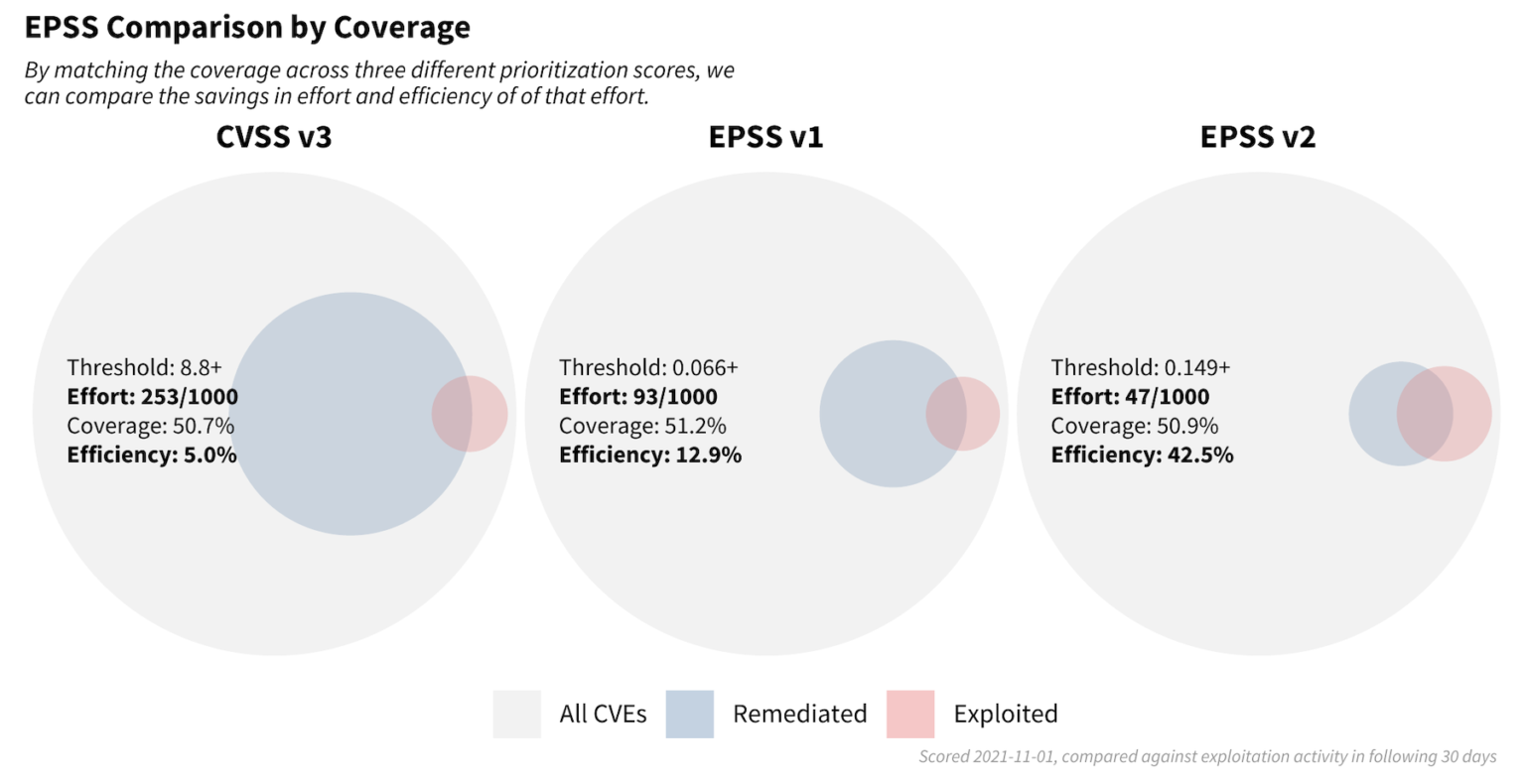

EPSS se enfoca en dos métricas centrales que son la eficiencia y la cobertura. La eficiencia se refiere a cómo las organizaciones utilizan los recursos para resolver el porcentaje de vulnerabilidades remediadas. EPSS señala que es más eficiente que la mayoría de los recursos de una organización se gasten en remediar vulnerabilidades explotadas en su mayoría conocidas, en lugar de vulnerabilidades aleatorias basadas solo en puntajes de gravedad a través de CVSS. La cobertura es una mirada al porcentaje de vulnerabilidades explotadas que fueron remediadas.

Para mostrar la eficiencia de su enfoque, EPSS realizó un estudio en 2021 utilizando puntajes base de CVSS v3, datos de EPSS v1 y EPSS v2. Examinó un período de 30 días para determinar el número total de CVE; el número de CVE remediados; y el número de CVE explotados. Como puede ver en el diagrama a continuación, saltan a la vista un par de cosas. Inicialmente, la realidad es que la mayoría de los CVE simplemente no se remedian.

En segundo lugar, la cantidad de CVE explotados que se remedian es solo un subconjunto del total de CVE remediados. Esto significa que las organizaciones no corrigen la mayoría de los CVE y, entre los que lo hacen, muchos no se conocen activamente por ser explotados y potencialmente no representan el mayor riesgo. También demuestra que EPSS v2 mejora aún más la eficiencia de los esfuerzos de remediación de vulnerabilidades al maximizar el porcentaje de vulnerabilidades explotadas que se remedian.

Pensamientos finales

Cuando las organizaciones tienen desafíos de recursos con los profesionales de la seguridad cibernética, es crucial maximizar su retorno de la inversión al hacer que los recursos se centren en las vulnerabilidades que representan el mayor riesgo para la organización. En última instancia, EPSS está tratando de ayudar a las organizaciones a hacer un uso más eficiente de sus recursos limitados y mejorar su eficacia para reducir el riesgo organizacional.